Ви коли-небудь замислювалися про те, як працює ваш автомобіль? Звичайно ж, є ентузіасти, які досконально знають, як працює двигун внутрішнього згоряння і чим цикл Аткінсона відрізняється від циклу Міллера. Я от не можу похвалитися такими глибокими знаннями, втім, я не самотній у цьому. Більшість сприймає сучасний автомобіль як якесь засіб пересування з точки А в точку Б, не замислюючись при цьому, що відбувається всередині автомобіля, коли водій, скажімо, натискає педаль акселератора або повертає кермо. Давайте ж спробуємо простежити еволюцію автомобіля і зрозуміти, як ці зміни вплинули і можуть вплинути на нас з вами.

Багато років, з моменту винаходу, автомобіль залишався чисто механічним пристроєм, коректніше сказати - електромеханічним. Педаль газу через тросик з'єднувалася з дросельною заслінкою, яка при натисканні на педаль відкривалася, додаючи суміші в циліндри. Гальма досить довго теж були пов'язані механічно з педаллю, потім з'явилися різні підсилювачі. Ні про яку електроніці в начинці автомобіля не йшлося. Давайте умовно називати це першим поколінням автомобілів, або Auto 1.0.

Перехід до другого покоління почався з появою масових напівпровідникових технологій - в автомобілях масово стали встановлювати електронні блоки. Піонерами стали блоки управління двигуном і антиблокувальна система.

До створення електронного блоку ці функції подачі в циліндри двигуна повітряно-паливної суміші в потрібної консистенції виконував карбюратор, на вдосконалення якого були спрямовані основні сили конструкторів. Перші електронні блоки управління двигуном були створені італійцями з Alfa Romeo для їх моделі 6C2500, що сталося в середині 1950-х років. Називався цей блок Caproni-Fuscaldo.

Що до AБС, то ця технологія була запатентована Bosch ще в 1936 році. Але на практиці реалізувати цю ідею не вдалося через відсутність в ті роки цифрової електроніки, яка дозволила б за частки секунди реагувати на блокування коліс. Перші успішно діючі зразки АБС з'явилися на автомобілях виробництва Daimler-Benz завдяки талановитому інженеру Гейнц Ліберу, який до Daimler працював в Teldix GmbH, де і розробив фундаментальні основи АБС.

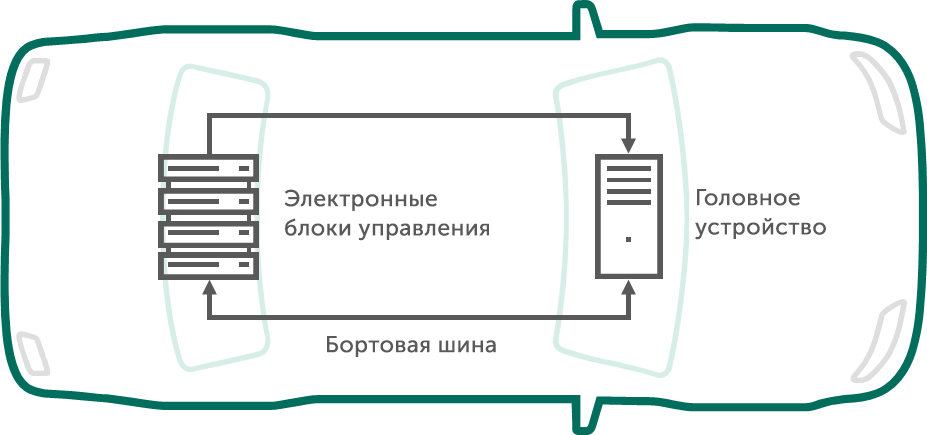

Впровадження перших електронних цифрових блоків - це своєрідний місток від першого покоління до другого. По-справжньому друге покоління машин з'явилося з впровадженням CAN-шини (Controller Area Network Bus). CAN розроблена компанією Robert Bosch GmbH в середині 1980-х. Поява CAN-шини обумовлено в першу чергу бажанням автовиробників заощадити на проводах, адже із зростанням кількості різних електронних блоків збільшувалася і кількість проводів, і поступово електропроводка стала третім за вагою компонентом автомобіля. CAN-шина якраз і дозволила позбутися від купи проводів, об'єднавши всі електронні компоненти єдиним каналом обміну даними. Перший автомобіль з шиною CAN був представлений в 1986 році - це був BMW 850 купе. За рахунок застосування даної шини в автомобілі було використано на 2 км менше проводки, загальне зниження ваги склав 50 кг. У 2006-му більше 70% проданих автомобілів використовували CAN Bus. З початку 2008 року Асоціація автомобільних інженерів (SAE) зажадала, щоб всі 100% нових автомобілів, що продаються в США, використовували б CAN Bus. З поголовним впровадженням універсальної шини передачі даних завершився перехід до автомобіля 2.0.

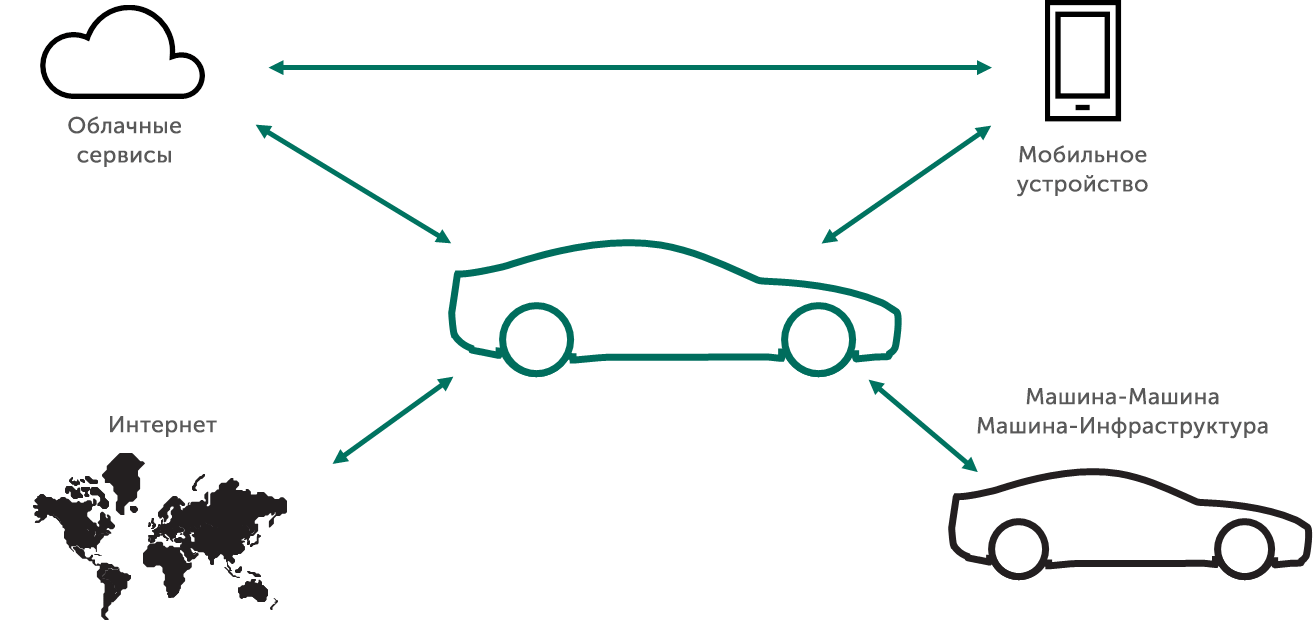

В даний час ми бачимо вже перехід до третього покоління - Connected Car, машина, підключена до Мережі. Connected Car - це автомобіль, який має доступ до Інтернету, зазвичай з Wi-Fi-точкою доступу всередині. Завдяки наявності доступу до Мережі можливе надання різних додаткових сервісів як для водія і пасажирів, так і для автовиробника і сторонніх компаній. Наприклад, автоматична нотифікація про трафік, дорожніх проблемах або інші події; послуги автоконсьержа (відправка SMS про передбачуваний час прибуття, бронювання парковок і т.д.); визначення стилю водіння, що може впливати на вартість автостраховки; різні сервіси для власників вантажних автомашин і автобусів; збір телеметрії і передбачення поломок і багато іншого.

подібні технології є вже у більшості провідних автовиробників, наприклад Volvo On Call, Chrysler UConnect, General Motors OnStar. Чим же принципово відрізняється авто 3.0 від авто 2.0? Незважаючи на те що технічно Auto 3.0 - це той же автомобіль 2.0, але з підключенням одного або декількох з електронних блоків до Інтернету, з точки зору власника машини, це додає купу приємних і корисних сервісів, включаючи можливість користуватися доступом в Інтернет прямо в дорозі ( не забувайте, що за кермом не варто твітити або постити в Facebook - це може закінчитися дуже сумно). А ось з точки зору експерта з кібербезпеки, різниця просто величезна - до автомашини, її внутрішнім системам з'явився віддалений доступ, з усіма наслідками, що випливають звідси наслідками.

І наслідки не змусили себе довго чекати. Рік тому на конференції Black Hat дослідники Чарлі Міллер і Кріс Валасек опублікували звіт про успішне віддаленому зломі автомобіля. Спочатку водій не зміг керувати збісилися кондиціонером, радіо і двірниками лобового скла. А потім і самим автомобілем. Газ і гальмо Jeep слухалися тільки знаходяться десь далеко дослідників, але не господаря в салоні автомобіля.

Машина не була ніяк модифікована. Виконати всі це дозволила вразливість у встановленій на борту системі Uconnect, що відповідає за зв'язок із зовнішнім світом через інфраструктуру стільникового оператора Sprint в автомобілях автоконцерну FCA (Chrysler, Dodge, Fiat, Jeep і Ram). Досить знати зовнішній IP-адреса жертви, для того щоб перезаписати код в головному пристрої машини. Зрозуміло, концерн FCA оперативно відреагував і випустив програмну латку для Uconnect, яку можна поставити або у офіційного дилера, або самостійно через USB-порт.

Це був не перший інцидент, який показує недоліки базових механізмів безпеки, вбудованих в сучасні автомобілі за замовчуванням. До цього вже були і локальний перехоплення управління через діагностичний порт OBD-II, і підміна оновлень ПО через фальшиву стільниковий базову станцію.

Для того щоб побудувати надійну і правильну систему безпеки, потрібно в першу чергу знати, від чого захищатися. Вище я навів приклади успішних атак, але це всього лише приклади, хоч і дуже цінні. Давайте підійдемо до питання формування векторів атак, використовуючи трохи більше формалізований підхід, а потім, вже знаючи, від чого ми захищаємося, обговоримо можливі варіанти захисту від цих загроз.

З нашої точки зору, сучасний підключений автомобіль - це не тільки і не стільки комп'ютер на колесах. Це в першу чергу кіберфізіческое пристрій, по-друге, це цифрове або кіберустройство, по-третє, це маса хмарних сервісів, якими користується автомобіль (хоча часто водій може і не підозрювати, що такі сервіси існують), і, звичайно ж, мобільні пристрої , які теж спілкуються не тільки з хмарними сервісами, а й з автомобілем.

Ці моменти важливо розуміти в першу чергу для того, щоб правильно визначити вектори потенційних атак.

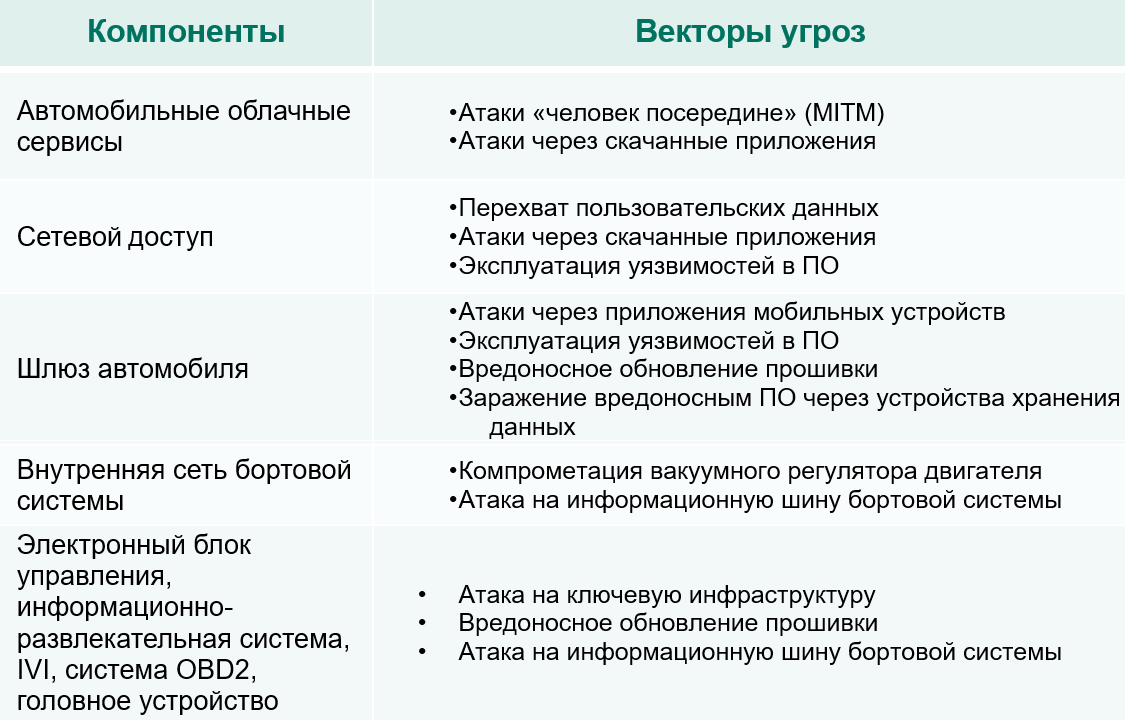

Отже, загрози. Я не буду втомлювати читача даними з наших досліджень про деталі загроз (це тема для інших статей), а відразу ж перейду до висновків. Ми розглядаємо п'ять основних категорій векторів: атаки на хмарні сервіси, різний мережевий доступ (шляху доставки), маршрутизатор в автомобілі (якщо коротко, то цей пристрій працює як мережевий маршрутизатор, з'єднує різні електронні вузли і містить таблиці маршрутизації пакетів автомобільних шин даних), автомобільні шини передачі команд і електронні блоки управління автомобіля:

Зрозуміло, цей список в значній мірі залежить від конфігурації конкретного автомобіля і може як зменшуватися, так і збільшуватися за рахунок нових векторів загроз.

Ми бачимо, що є шляхи проникнення і компрометації автомобіля, але залишається питання «Навіщо?». Навіщо комусь зламувати автомобіль? Є кілька причин.

По-перше, це можуть бути гроші. Концепція Ransomware цілком може знайти застосування і в автомобільній темі. Тільки уявіть, що вранці ви намагаєтеся завести свій автомобіль, а він не заводиться, і на екрані напис, який говорить, що ваша машина заблокована і для розблокування треба перевести стільки-то біткойнов туди-то. Що ви б зробили в такій ситуації?

По-друге, це шпигунство. В автомобілях адже не тільки їздять, а й працюють і проводять переговори. Включивши мікрофон або камеру всередині салону, можна отримати доступ до ексклюзивної інформації. Не секрет, що чим далі, тим більше персональної інформації буде зберігатися в машинах. Dr Dieter Zetsche, Chairman Daimler AG не так давно заявив, кажучи про майбутнє компанії: «Ми працюємо над машинами нового покоління, які будуть служити як справжнісінькі компаньйони. Вони вивчатимуть ваші звички, адаптуватися до вашого вибору, передбачати ваші кроки і взаємодіяти з вашими соціальними мережами ».

По-третє, це атаки з метою нашкодити водієві, пасажирам або іншим учасникам руху.

Сподіваюся, що я вас уже досить налякав і ви вже сумніваєтеся, купувати чи не купувати сучасний автомобіль. Я абсолютно не закликаю відмовитися від усіх благ, які приносять нам бортова електроніка і підключення до Мережі. Я закликаю автовиробників і тих, хто робить компоненти для машин, серйозно поставитися до проблеми і розробляти свої нові автомобілі з урахуванням нових ризиків.

Ми в «Лабораторії Касперського» сповідуємо підхід, заснований на чіткому розумінні того, які ризики існують, і на аналізі цих ризиків. Для управління кіберріскамі можуть використовуватися різні захисні технології, які мають свої плюси і свої мінуси.

Підхід «Лабораторії Касперського» для забезпечення внутрішньої безпеки сучасних автомобілів грунтується на двох базових архітектурних принципах: ізоляція і контрольовані комунікації. Ізоляція гарантує, що дві незалежні сутності (додатки, драйвери, віртуальні машини) ніяк не зможуть вплинути один на одного. Наприклад, розважальні програми не будуть впливати на технологічну мережу. Ні на борту літака , Ні в автомобілі.

Контроль комунікацій теж дуже знадобився б господареві Jeep. Саме такий контроль гарантує, що дві незалежні сутності, які повинні взаємодіяти для роботи системи, будуть робити це чітко відповідно до політиками безпеки. Використання криптографії та аутентифікації для передачі і прийому інформації зовні і назад також є невід'ємною частиною захищеної системи.

Описаний підхід, ізоляція і контроль комунікації, є основоположним принципом роботи KasperskyOS, микроядерной безпечної операційної системи з контрольованим взаємодії між процесами. Кожен логічний домен отримує свій адресний простір, і все спілкування між доменами завжди проходить через монітор безпеки.

З бортової електроніки, що управляє критичними функціями автомобіля та теоретично схильною до атакам, можна назвати головний пристрій (head unit, HU) і електронні блоки управління (electronic control unit, ECU). Другі в сучасному автомобілі утворюють цілу мережу контролерів - це блоки управління двигуном, трансмісією, підвіскою і т.д. В результаті з'являється величезний потенціал для використання в автоіндустрії операційної системи KasperskyOS. Auto 3.0 вимагає зміни типу мислення, самого підходу до архітектури систем безпеки.

Підключений автомобіль - це всього лише клієнт для величезного набору хмарних сервісів. Це звичні карти і навігація, інформування про трафік і дорожньої ситуації, моніторинг якості водіння, управління флотом автомобілів для бізнесів і багато іншого. У дуже недалекому майбутньому автомобіль буде постійно на зв'язку, обмінюватися мегабайтами даних і приймати рішення за водія, серйозно полегшуючи його життя. І всі ці плюси можуть обернутися величезними проблемами, якщо не приділити належної уваги кібербезпеки хмарної інфраструктури, аутентифікації, шифрування трафіку, зберігання кріптоключа і багато чому іншому.

За 100 з невеликим років автомобіль пройшов шлях від чисто механічного до складного кіберфізіческому пристрою. Тепер в ньому тісно переплетені фізичні пристосування, що впливають на безпеку учасників руху, і цифрові системи, які, з одного боку, пов'язані з зовнішнім світом, а з іншого - з тими самими фізичними пристроями. І наше завдання полягає в тому, щоб, забезпечуючи кібербезпека автомобіля, підвищити його фізичну безпеку.

А що ж буде далі? Як щодо автомобіля 4.0? Автопілот, розумна організація дорожнього руху. Не хотів би вас лякати, але з ростом цифрових плюсів збільшується і кількість цифрових ризиків. Але це вже тема для іншого дослідження і окремої статті.

Ви коли-небудь замислювалися про те, як працює ваш автомобіль?Ми бачимо, що є шляхи проникнення і компрометації автомобіля, але залишається питання «Навіщо?

Навіщо комусь зламувати автомобіль?

Що ви б зробили в такій ситуації?

А що ж буде далі?